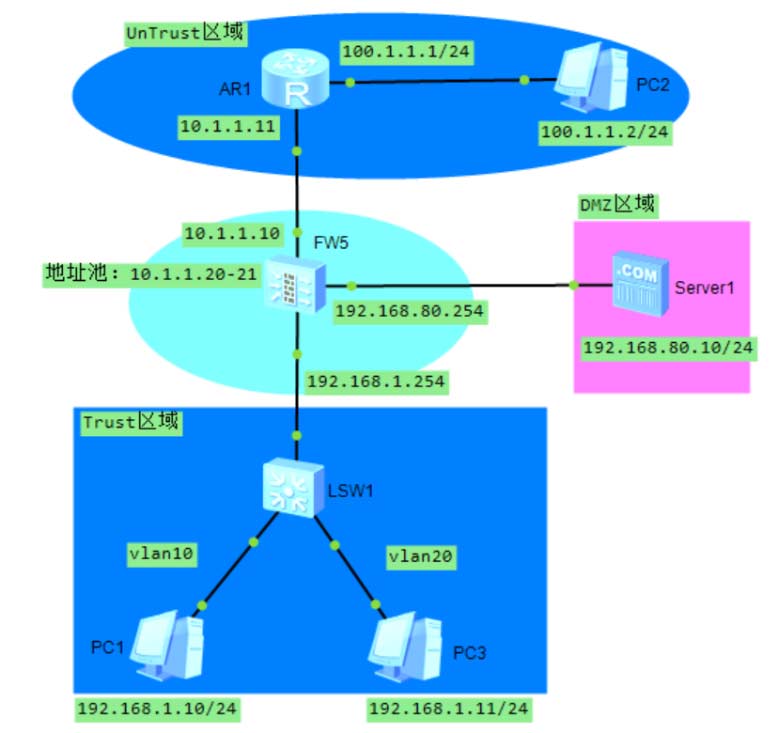

互聯網用戶訪問防火墻DMZ內服務器配置演示

前面二節我們討論了在防火墻網絡中,內網用戶訪問DMZ區域的服務器,以及內網用戶訪問互聯網的配置;

當然了我們架設服務器的目的不僅是服務于內部用戶,有時我們在外部也需要訪問內部服務器,同時我們提供WEB服務為其他所有的用戶。

今天我們就說說如何為外部用戶提供服務。

如上圖,互聯網用戶PC2如何才能訪問DMZ區域的Server1呢?

一、配置DMZ訪問互聯網UnTrust區域[FW1]nat-policy interzone dmz untrust outbound

[FW1-nat-policy-interzone-dmz-untrust-outbound]policy 20

[FW1-nat-policy-interzone-dmz-untrust-outbound-20]action source-nat

[FW1-nat-policy-interzone-dmz-untrust-outbound-20]address-group 1

[FW1-nat-policy-interzone-dmz-untrust-outbound-20]q

[FW1-nat-policy-interzone-dmz-untrust-outbound]q

[FW1]policy interzone dmz untrust outbound

[FW1-policy-interzone-dmz-untrust-outbound]policy 15

[FW1-policy-interzone-dmz-untrust-outbound-15]action permit

[FW1-policy-interzone-dmz-untrust-outbound-15]q

[FW1-policy-interzone-dmz-untrust-outbound]q

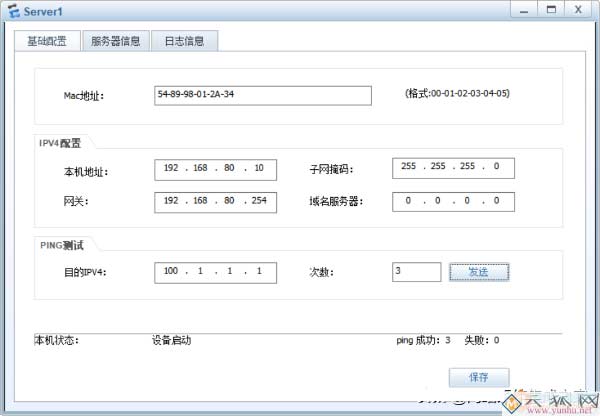

測試 查看NAT轉換信息

查看NAT轉換信息

二、配置公網PC2訪問DMZ內服務器

配置靜態NAT,實現內網服務器的發布;

[FW1]nat server global 10.1.1.22 inside 192.168.80.10

下列命令,將內部服務器的80端口映射到公網地址80端口上。

[FW1]nat server zone untrust protocol tcp global 10.1.1.22 80 inside 192.168.80.10 80

再配置Untrust區域訪問DMZ的包過濾;[FW1]policy interzone untrust dmz inbound

[FW1-policy-interzone-dmz-untrust-inbound]policy 20

[FW1-policy-interzone-dmz-untrust-inbound-20]policy source 100.1.1.2 0

//本命令表示只允許100.1.1.2主機訪問服務器,一般不配置,或者配置成policy source any

[FW1-policy-interzone-dmz-untrust-inbound-20]policy destination 192.168.80.10 0

[FW1-policy-interzone-dmz-untrust-inbound-20]policy service service-set http

[FW1-policy-interzone-dmz-untrust-inbound-20]policy service service-set ftp

[FW1-policy-interzone-dmz-untrust-inbound-20]action permit

[FW1-policy-interzone-dmz-untrust-inbound-20]policy service service-set icmp

測試