什么是滲透測試?滲透測試的步驟和類型有哪些

滲透測試是一種測試web應用程序、網絡或計算機系統的方法,用于識別可能被利用的安全漏洞。主要目標是防止未經授權的訪問、更改或利用系統。

滲透測試旨在針對已知的漏洞或跨應用程序發生的常見模式,不僅發現軟件缺陷,還發現網絡配置中的弱點。

為什么安全滲透測試很重要?

考慮Pen Test是對系統,應用程序或網絡的實際攻擊的授權模擬,以評估系統的安全性。目標是弄清楚目標是否容易受到攻擊,測試可以確定當前的防御系統是否足夠,如果沒有,哪些防御被擊敗。

雖然系統管理員需要知道測試和實際威脅之間的區別,但是重要的是要把每次檢查當作真實的情況來對待。滲透測試通常是創造性的,而不是系統性的。例如,可以設計一個手寫測試,通過公司高管的電子郵件滲透到內部,而不是對網絡進行暴力攻擊。創造性地以滲透者的身份來處理問題更現實,因為有一天可能會發生真正的攻擊。

一旦測試完成,InfoSec團隊就需要執行詳細的分類,以消除漏洞,或者在漏洞很少或沒有威脅的情況下推遲采取行動。

通常,滲透測試人員是雇傭的外部人員,許多組織還提供賞金項目,在這個項目中,他們邀請自由測試人員在受控的環境中攻擊他們的外部系統,比如公共網站,并承諾,如果他們能夠入侵組織的計算機系統,就會獲得一定的費用。

組織更愿意雇傭外部安全專家,因為那些不知道應用程序是如何開發的人可能有更好的機會發現原始開發人員可能從未考慮過的bug。

滲透測試的步驟

1.偵察及情報收集

情報收集,或開源智能(OSINT)收集,是測試人員的一項重要技能。在這個初始階段,有道德的黑客或網絡安全人員了解系統的環境如何工作,在開始之前收集盡可能多的關于系統的信息。

這個階段通常會發現表層的漏洞,它包括:

本地和無線網絡

相關的應用程序

網站

基于云計算的系統

員工

物理硬件設施

2.威脅建模

在收集了情報之后,網絡安全專業人士開始進行威脅建模。

威脅建模是影響系統安全的信息的結構化表示,安全團隊使用這種類型的模型來處理每個應用程序或特性。威脅建模捕獲、組織和分析前一階段為滲透測試所收集的大量情報。然后,同時優先考慮一系列全面的安全改進,包括概念、要求、設計和快速實現。

威脅建模是一個獨立的過程,可以通過以下四個問題來總結:

我們在做什么?

我們正在做的事情會出什么問題?

我們能做些什么來確保這不會發生?

我們是否徹底根除了這個問題?

沒有一種單一的、正確的方法來調查系統中的漏洞。但是,這些問題的組合對找到解決方案大有幫助。

在威脅建模過程中,網絡安全專業人員定義和識別漏洞評估范圍、威脅代理、現有對策、可利用漏洞、優先級風險和可能的對策。

滲透測試的種類

在情報收集和威脅建模之后,下一步就是滲透測試本身。

1.網絡滲透測試與開發

這種測試包括內部和外部網絡利用測試,通過模擬黑客技術來穿透系統的網絡防御。一旦網絡被破壞,測試人員就可以訪問組織及其操作的內部安全憑證。

網絡測試包括:

威脅建模

漏洞掃描與分析

防火墻繞過

路由器和代理服務器測試

ip和DPS規避

開放端口掃描

SSH安全攻擊

網絡測試比標準滲透測試更深入,定位基礎掃描可能找不到的漏洞,所有這些都是為了創建更安全的整體網絡。

2.Web應用程序安全性測試

應用程序安全性測試搜索服務器端應用程序漏洞,滲透測試旨在通過web應用程序、web服務、移動應用程序和安全代碼審查來評估與這些漏洞相關的潛在風險。

最常見的應用程序包括web應用程序、語言、api、連接、框架、系統和移動應用程序。

3.客戶端或網站及無線網絡

無線和網站測試檢查相關設備和基礎設施的漏洞,這些漏洞可能導致對無線網絡的破壞和利用。最近,比利時大學魯汶分校(KU Leuven)的安全專家Mathy Vanhoef斷定,所有WiFi網絡都容易受到WPA2協議的攻擊。

這個漏洞有可能泄露所有加密信息,包括信用卡號碼、密碼、聊天消息、電子郵件和圖像。數據的注入和操縱也是一種可能性,可能導致勒索軟件或惡意軟件的攻擊,從而威脅到整個系統。

為防止無線網絡入侵,在進行測試時,請留意以下事項:

web服務器配置錯誤,包括使用默認密碼

惡意軟件和DDoS攻擊

SQL注入

MAC地址欺騙

媒體播放器或內容創建軟件測試漏洞

跨站點腳本編制

未經授權的熱點和接入點

無線網絡流量

加密協議

4.社會工程攻擊

社會工程測試搜索組織可能直接基于其員工暴露的漏洞,在這種情況下,創造性測試必須設計成模擬真實世界的情況。這些測試不僅有助于同事之間的內部安全策略,還允許安全團隊確定網絡安全方面的下一步。

特定主題,如竊聽、尾隨或網絡釣魚攻擊,冒充雇員,冒充供應商/承包商,提高身份或借口,交換條件,或者誘餌等是常見的測試。

5.物理測試

物理滲透測試通過確保未經授權的人員無法進入設備,防止黑客獲得對系統和服務器的實際訪問。IT和網絡安全專業人士主要關注的是系統漏洞,可能會忽視物理安全的某些方面,從而導致被利用。物理滲透測試的重點是通過RFID系統、門禁系統和鍵盤、模仿員工或供應商、躲避運動和光線傳感器來獲取設備和硬件。

物理測試與社會工程結合使用,如操縱和欺騙設施員工,以獲得系統訪問。

6.計算機網絡開發(CNE) &計算機網絡攻擊(CNAs)

在計算機網絡開發(CNE)中,網絡可以直接針對其他系統。例如,試圖提取和獲取敏感信息和數據,如機密情報或政府文件。這種類型的攻擊通常在政府機構和軍事組織中進行,被認為是監視、竊聽,甚至是網絡恐怖主義。

在計算機網絡攻擊(CNAs)中,目標是通過電子攻擊(EA)破壞或破壞受害者網絡上存在的信息,EA可以使用電磁脈沖(EMP)等技術使網絡或系統失效。

CNAs的類型可以與社會工程重疊,包括數據修改和IP地址欺騙,基于密碼的攻擊,DDOS,中間的人攻擊,或折衷密鑰、嗅探器和應用層攻擊。

7.云滲透測試

云服務對于團隊協作、網絡和存儲非常重要。大量數據存儲在云中,這意味著它是尋求利用這項技術的黑客的溫床。

云部署相對簡單,然而,云提供商通常對網絡安全采取一種共享或放手不管的方式,而組織本身則負責漏洞測試或黑客防范。

典型的云滲透測試領域包括:

弱密碼

網絡防火墻

RDP和SSH遠程管理

應用程序和加密

API、數據庫和存儲訪問

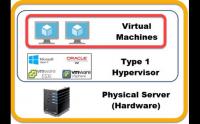

虛擬機,以及未打補丁的操作系統

利用“白盒”測試方法,盡可能多地利用有關目標系統的信息。這包括它運行的軟件,網絡架構,源代碼。